Mejorando la seguridad con vShield Zones

Hola a todos, soy Florián Murillo y como en mi anterior post, continuo hablando de seguridad y networking, con una breve introducción de VMware vShield Zones y su aportación a la seguridad.

El origen de este producto hay que buscarlo en Blue Lane, empresa adquirida por VMware hace año y medio, y el producto actual tiene sus orígenes en VirtualShield, un buen IPS para entornos virtuales que, en manos de VMware, tras integrarse con VMsafe (API de seguridad) y evolucionar, renace como vShield Zones.

vShield Zones nace como una pieza clave en la arquitectura cloud de VMware, conjuntamente con vCloud y otros productos que poco a poco se van orientando a gestionar clouds y no dataCenters.

Otros productos y funciones aportan seguridad a nivel de host y a nivel de red, vShield Zones añade, además, seguridad entre las máquinas virtuales y el hipervisor.

Las funciones de vShield Zones son tres :

- Nos proporciona un firewall virtual con persistencia de sesiones y que maneja reglas L2, L3 y L4.

- Registro y análisis de tráfico, para análisis forense o detección de tráficos anómalos.

- Descubre y construye un inventario de sistemas operativos, aplicaciones y puertos abiertos.

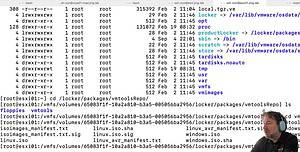

El producto tiene 2 partes, el vShield Manager y el vShield Agent, ambos son Virtual Appliances que se instalan como archivos OVF.

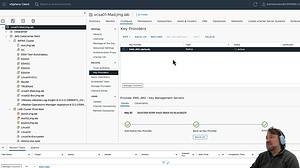

El vShield Manager monitoriza, configura y actualiza los vShield Agent que desplegamos sobre la infraestructura virtual, y como ya habéis intuido, los agentes se encargan de aplicar las reglas de firewall, de “capturar” el tráfico entrante y saliente, así como detectar S.O. y aplicaciones para construir el inventario en el vShield Manager (ver imagen siguiente).

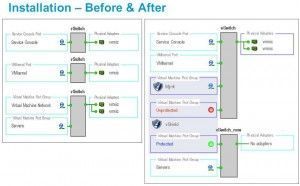

La arquitectura de distribución de los agentes de vShield Zones nos recordará a la disposición de los firewalls físicos que protegen DMZs, y la finalidad es la misma, en la imagen siguiente podemos ver el antes y el después de la instalación de un agente para securizar un Port Group llamado Servers.

Desde el vShield Manager le aplicaremos las políticas al agente y quizás os preocupe el hecho de que el port group Servers está conectado a un switch interno, imposibilitando el funcionamiento de vMotion, pero esto lo arreglaremos añadiendo en parámetro VMOnVirtualIntranet con el valor “false” en el archivo vpxd.cfg, este archivo lo encontrareis en la instalación del vCenter.

Me reservo para otro post la integración de los agentes de vShield Zones con los Virtual Service Domain de Cisco Nexus 1000V, nos elevará la seguridad de vShield Zones al siguiente nivel (opss, parece un juego).

No es el único producto para llevar la seguridad hasta el port group, existen otros productos interesantes como VMC de Reflex Systems o Virtual Network Firewall de Altor Networks, ¿estamos entrando en la era de los Virtual UTM Appliances?

Por todo lo comentado llegamos a hacernos preguntas en la línea de mi último post, ¿puede un experto en seguridad aplicar este nivel de seguridad sin conocimientos de vSphere y de networking?