¿Cómo funciona el servicio de VPN en VMware NSX?

Hola a todos, en esta nota explicaré cómo funcional los servicios de VPN (Virtual Private Network) que ofrece VMware NSX.

Hola a todos, en esta nota explicaré cómo funcional los servicios de VPN (Virtual Private Network) que ofrece VMware NSX.

NSX ofrece varios tipos de VPNs que se adaptan a las principales necesidades que las organizaciones tienen para aprovechar Internet como medio de comunicación económico (comparado con las conexiones WAN) a pesar de su falta de seguridad.

Las VPNs ofrecidas son:

- L2VPN

- IPSEC VPN

- SSL VPN

L2VPN

Con respecto a la primera se trata de una VPN que permite conectividad de nivel 2 entre un origen y un destino remotos.

Quizás les haga pensar en VXLAN dado que al fin y al cabo hace lo mismo.

La diferencia fundamental entre VXLAN y L2VPN es que la última ofrece mecanismos de cifrado, mientras que la primera no.

Los mecanismos de cifrado de L2VPN permiten seleccionar distintos algoritmos de cifrado, como podemos observar en la siguiente figura.

Los mecanismos de cifrado de L2VPN permiten seleccionar distintos algoritmos de cifrado, como podemos observar en la siguiente figura.

¿En qué casos necesitaríamos una VPN de nivel 2? El primer impulso es decir que donde fuera necesario implementar VMotion, pero una conexión de este tipo seguramente no cumpliría con el principal requerimiento de VMotion que es un tiempo de round trip (RTT) de 5 ms.

Una aplicación que podría beneficiarse con esta tecnología, serían aquellas que requieren por ejemplo IGMP para Multicast.

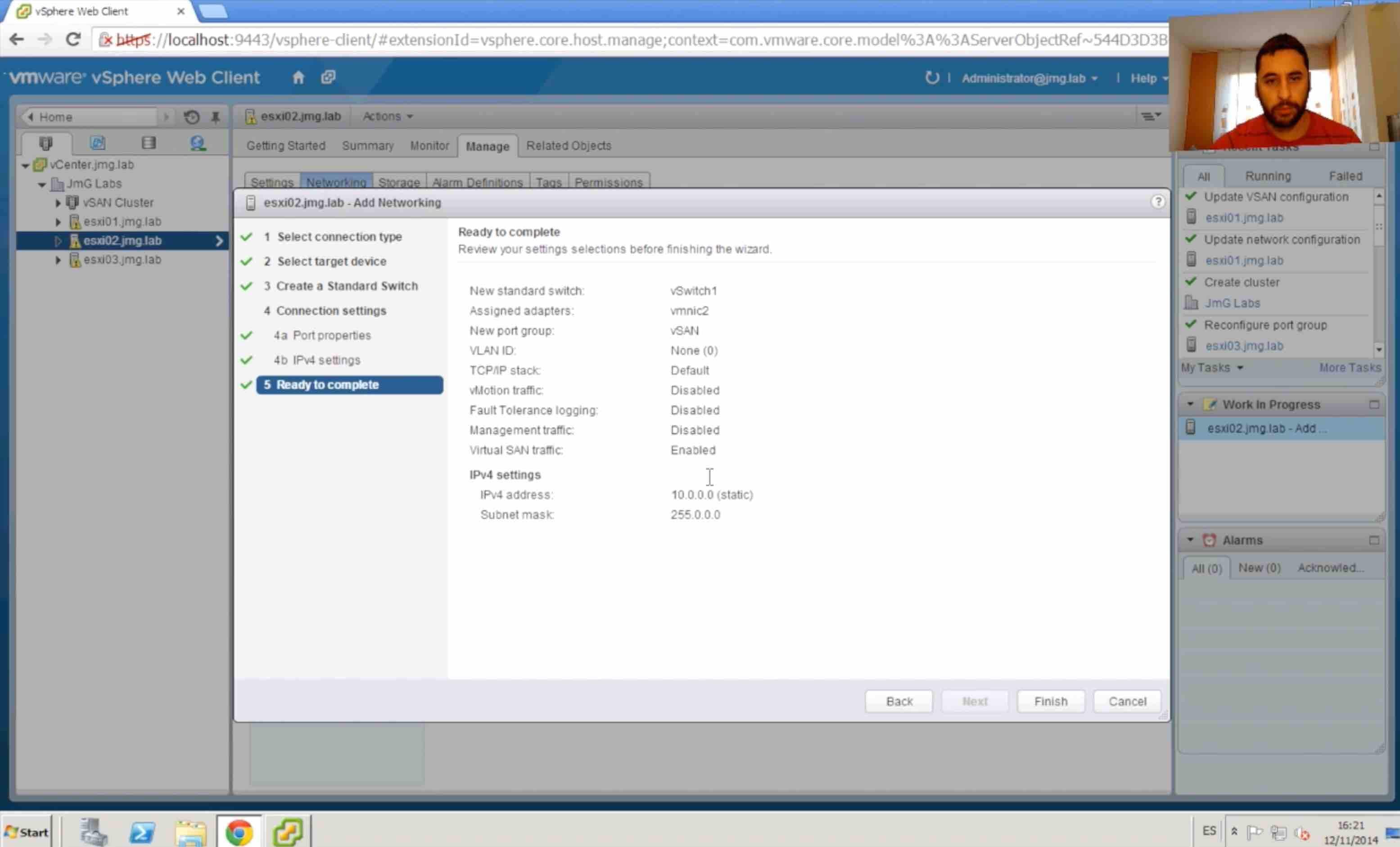

Para habilitar L2VPN es necesario configurar el L2VPN server en un extremo y el L2VPN client en el otro. En la figura anterior vemos parte de la configuración del server.

El tráfico se encapsula en https (puerto 443) y se pueden utilizar el certificado self signed del NSX Edge Gateway.

El método de autenticación para establecer la VPN es por usuario/password, dato que debe definirse en ambos extremos en forma coincidente.

IPSEC VPN

La tecnología IPSEC VPN es la más veterana de todas, es una tecnología compleja que utiliza unos cuantos protocolos, algoritmos de cifrado (AES, 3DES), algoritmos de hashing (MD5, SHA), algoritmos de generación de claves (grupo 2 o 5 de Diffie/Hellman) entre otras cosas, pero estos parámetros serán necesario configurarlos solo cuando intentemos conectar dispositivos de terceros (IPSEC es un estándar y se ha comprobado la interoperabilidad con Cisco, Juniper Sonicwall entre otros).

Como mecanismo de autenticación entre los extremos podemos utilizar la tradicional Pre Shared Key, que requiere cierto nivel de complejidad (mayúsculas, minúsculas, símbolos y números) o bien Certificados Digitales que es una alternativa más segura y escalable, aunque requiere la utilización de PKI.

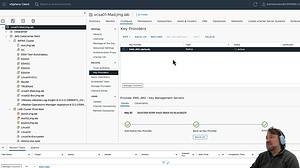

Si queremos establecer una VPN entre dos NSX Edge Gateways solo será necesario definir unos pocos datos como los que se muestran en la siguiente figura.

Si queremos establecer una VPN entre dos NSX Edge Gateways solo será necesario definir unos pocos datos como los que se muestran en la siguiente figura.

La configuración en el otro extremo es simétrica.

En este ejemplo, todo tráfico cuya dirección IP de destino vaya dirigido a 172.16.0.0/19 establecerá el túnel con el extremo 192.168.130.4, siempre y cuando el otro extremo soporte AES, DH2 y la clave compartida sea VMware1!

SSL VPN

En la VPN SSL deberíamos distinguir dos tipos, dependiendo del cliente. VMware NSX soporta clientless o thick client.

Clientless se refiere a que no es necesario instalar ningún software, sino solo usar un navegador compatible para conectarse a un portal, donde el usuario será autenticado mediante una clave (NSX soporta base de datos local, AD, LDAP, Radius, or RSA para la autenticación), y a partir de ser exitosamente autenticado podrá acceder a aplicaciones web de forma segura.

Esto permite una amplia variedad de usos, pero puede ser limitado.

Las limitaciones se resuelven mediante la instalación de un thick client, que es un software que el usuario puede descargarse del portal luego de haber sido autenticado.

El software está disponible para múltiples sistemas operativos como Windows, Linux o MAC OS. Actualmente no está soportados clientes para Android, IOS o Windows Mobile.

La instalación del cliente se puede hacer en forma silenciosa, sin intervención del usuario (al menos en Windows), que lo único que tendrá que hacer es descargar el paquete y ejecutarlo.

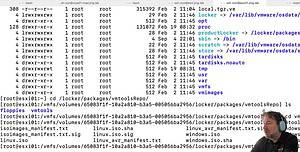

En la siguiente figura podemos ver la programación del paquete de instalación.

En la siguiente figura podemos ver la programación del paquete de instalación.

Después, tendrás que descargar desde el portal el cliente thick para instalarlo. Una vez instalado el software el usuario puede encontrarlo en el system tray de Windows. Al ejecutarlo, el interfaz del cliente le pedirá el usuario y la contraseña para validarse.

Una vez establecida la conexión podrá utilizar cualquier tipo de aplicación para la conexión remota. El cliente recibirá una IP definida en un pool de direcciones y el tráfico se encapsulará hasta el destino. En ese sentido la tecnología es similar a la que ofrecen otros fabricantes.

Espero que esta nota les haya servido para conocer las tres clases de VPN que soporta NSX. Los espero en la siguiente para seguir desvelando las funcionalidades de esta gran solución.

Gracias por leer nuestro blog, participar y compartir.