Todo lo que deberías saber sobre las redes virtuales en Amazon AWS

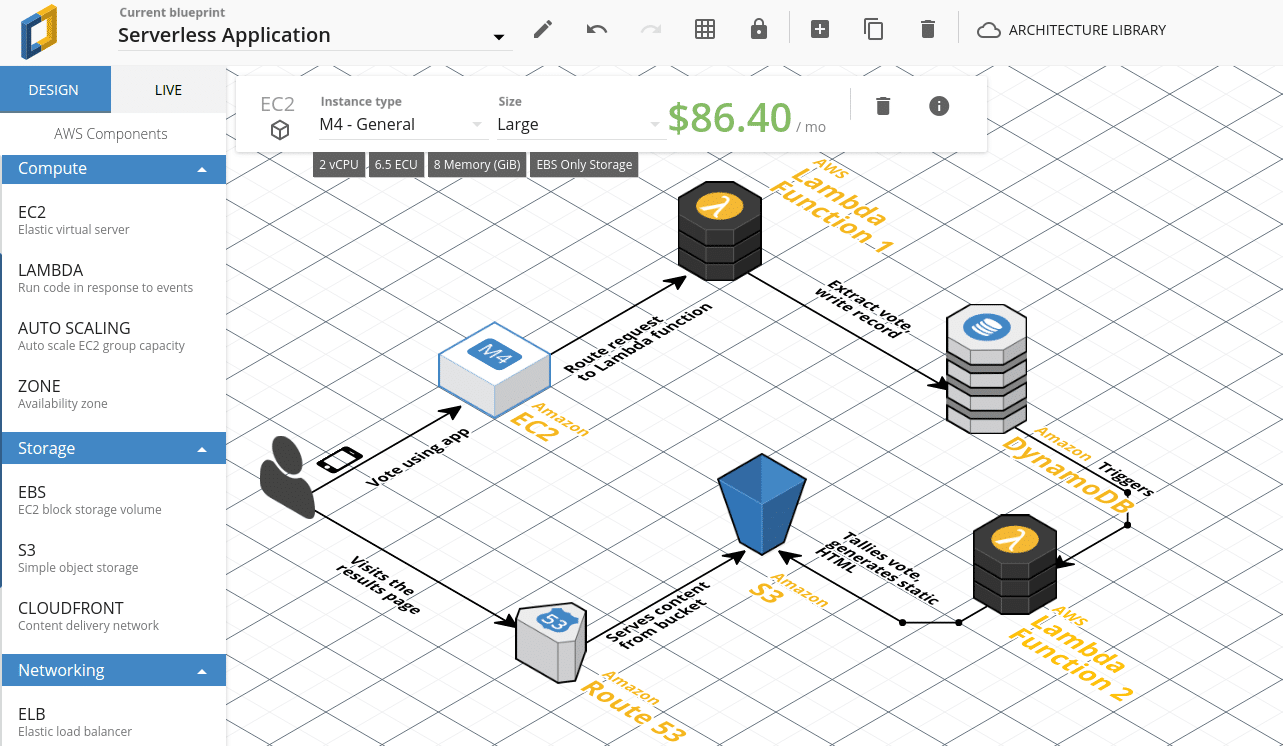

Amazon VPC es su entorno de red en la nube. Es donde lanzará muchos de sus recursos, y está diseñado para proporcionar un mayor control sobre el aislamiento de sus entornos y sus recursos entre sí. Las VPC ahora pueden operar en un modo de doble pila con la capacidad de asignar direcciones IPv4 e IPv6 en instancias EC2.

Introducción a Amazon VPC

Amazon VPC es la capa de red para Amazon Elastic Compute Cloud (Amazon EC2) y le permite construir su propia red virtual dentro de AWS. Usted controla varios aspectos de su Amazon VPC, incluida la selección de su propio rango de direcciones IP; creando sus propias subredes; y configurar sus propias tablas de rutas, puertas de enlace de red y configuraciones de seguridad. Dentro de una región, puede crear múltiples VPC de Amazon, y cada VPC de Amazon está aislada lógicamente incluso si comparte su espacio de direcciones IP.

Puede aprovisionar su propia sección de AWS aislada lógicamente, similar a diseñar e implementar una red independiente de un centro de datos local. Este area es de vital importancia para aprobar el examen de certificación oficial Amazon AWS.

El servicio Amazon VPC se lanzó después del servicio Amazon EC2; Debido a esto, hay dos plataformas de red diferentes disponibles dentro de AWS: EC2-Classic y EC2-VPC. Amazon EC2 se lanzó originalmente con una única red plana compartida con otros clientes de AWS llamada EC2-Classic. Como tal, las cuentas AWS creadas antes de la llegada del servicio Amazon VPC pueden iniciar instancias en la red EC2-Classic y EC2-VPC.

Las cuentas AWS que admiten EC2-VPC tendrán una VPC predeterminada creada en cada región con una subred predeterminada creada en cada Zona de disponibilidad. El bloque CIDR asignado de la VPC será 172.31.0.0/16.

Una subred es un segmento del rango de direcciones IP de Amazon VPC donde puede iniciar instancias de Amazon EC2, bases de datos de Amazon Relational Database (Amazon RDS) y otros recursos de AWS. Los bloques CIDR definen subredes (por ejemplo, 10.0.1.0/24 y 192.168.0.0/24). La subred más pequeña que puede crear es un / 28 (16 direcciones IP). AWS reserva las primeras cuatro direcciones IP y la última dirección IP de cada subred para fines de redes internas. Por ejemplo, una subred definida como a / 28 tiene 16 direcciones IP disponibles; reste las 5 IP requeridas por AWS para obtener 11 direcciones IP para su uso dentro de la subred.

Después de crear una VPC de Amazon, puede agregar una o más subredes en cada Zona de disponibilidad. Las subredes residen dentro de una zona de disponibilidad y no pueden abarcar zonas. Este es un punto importante que puede aparecer en el examen de AWS, así que recuerde que una subred es igual a una Zona de disponibilidad. Sin embargo, puede tener varias subredes en una zona de disponibilidad.

Las subredes se pueden clasificar como públicas, privadas o solo VPN. Una subred pública es aquella en la que la tabla de rutas asociada dirige el tráfico de la subred al IGW de la VPC de Amazon. Una subred privada es aquella en la que la tabla de rutas asociada no dirige el tráfico de la subred al IGW de Amazon VPC. Una subred exclusiva de VPN es aquella en la que la tabla de rutas asociada dirige el tráfico de la subred al VPG de la VPC de Amazon y no tiene una ruta hacia la IGW. Independientemente del tipo de subred, el rango interno de la dirección IP de la subred es siempre privado, es decir, no enrutable en Internet.

Las VPC de Amazon predeterminadas contienen una subred pública en cada zona de disponibilidad dentro de la región, con una máscara de red de / 20.

Componentes adiciones de las VPC en AWS

Una VPC de Amazon tiene los siguientes componentes opcionales.

Internet Gateways

Gateways de Internet Un gateway de Internet (IGW) es un componente de Amazon VPC de escala horizontal, redundante y altamente disponible que permite la comunicación entre instancias de Amazon VPC e Internet. Un IGW proporciona un objetivo en las tablas de rutas de Amazon VPC para el tráfico enrutable de Internet y realiza la traducción de direcciones de red para las instancias a las que se les han asignado direcciones IP públicas.

Routing tables

Una tabla de rutas es una construcción lógica dentro de una VPC de Amazon que contiene un conjunto de reglas (llamadas rutas) que se aplican a la subred y se usan para determinar hacia dónde se dirige el tráfico de red. Las rutas de una tabla de rutas son las que permiten que las instancias de Amazon EC2 dentro de diferentes subredes dentro de una VPC de Amazon se comuniquen entre sí. Puede modificar tablas de rutas y agregar sus propias rutas personalizadas.

También puede usar tablas de rutas para especificar qué subredes son públicas (dirigiendo el tráfico de Internet al IGW) y qué subredes son privadas (al no tener una ruta que dirija el tráfico al IGW). Cada tabla de rutas contiene una ruta predeterminada llamada ruta local, que habilita la comunicación dentro de Amazon VPC, y esta ruta no se puede modificar ni eliminar.

Debe recordar los siguientes puntos acerca de las tablas de rutas:

- Su VPC tiene un enrutador implícito.

- Su VPC viene automáticamente con una tabla de ruta principal que puede modificar.

- Cada subred debe estar asociada con una tabla de rutas, que controla el enrutamiento de la subred.

- Si no asocia explícitamente una subred con una tabla de rutas particular, la subred usa la tabla de rutas principales.

Cuando una instancia recibe tráfico de Internet, la IGW traduce la dirección de destino (dirección IP pública) a la dirección IP privada de la instancia y reenvía el tráfico a la VPC de Amazon.

Elastic IP Addresses o EIP

AWS mantiene un grupo de direcciones IP públicas en cada región y las pone a su disposición para que las asocie a los recursos de sus VPC de Amazon. Una dirección IP elástica (EIP) es una dirección IP pública estática en el grupo para la región que puede asignar a su cuenta (extraer del grupo) y liberar (regresar al grupo). Los EIP le permiten mantener un conjunto de direcciones IP que permanecen fijas, mientras que la infraestructura subyacente puede cambiar con el tiempo.

Estos son los puntos importantes que debe comprender sobre los EIP para el examen:

- Primero debe asignar un EIP para su uso dentro de una VPC y luego asignarlo a una instancia.

- Los EIP son específicos de una región, es decir, un EIP en una región no se puede asignar a una instancia dentro de una VPC de Amazon en una región diferente.

- Existe una relación de uno a uno entre las interfaces de red y los EIP.

- Puede mover EIP de una instancia a otra, ya sea en la misma VPC de Amazon o una VPC de Amazon diferente dentro de la misma región.

- Los EIP permanecen asociados con su cuenta de AWS hasta que los libere explícitamente.

- Hay cargos por EIP asignados a su cuenta, incluso cuando no están asociados con un recurso.

Elastic Network Interfaces (ENIs)

Una interfaz de red elástica (ENI) es una interfaz de red virtual que puede adjuntar a una instancia en una VPC de Amazon. Los ENI solo están disponibles dentro de una VPC de Amazon y están asociados con una subred al momento de la creación. Pueden tener una dirección IP pública y múltiples direcciones IP privadas. Si hay varias direcciones IP privadas, una de ellas es primaria. La asignación de una segunda interfaz de red a una instancia a través de un ENI le permite tener una doble conexión (tener presencia de red en diferentes subredes).

Endpoints

Un endpoint de Amazon VPC le permite crear una conexión privada entre su Amazon VPC y otro servicio de AWS sin necesidad de acceder a través de Internet o mediante una instancia de NAT, una conexión VPN o AWS Direct Connect. Puede crear múltiples puntos finales para un solo servicio, y puede usar diferentes tablas de rutas para imponer diferentes políticas de acceso desde diferentes subredes al mismo servicio.

Los endpoints de Amazon VPC actualmente admiten la comunicación con Amazon Simple Storage Service (Amazon S3), y se espera que otros servicios se agreguen en el futuro.

Network Address Translation (NAT instances) o NAT gateways

Por defecto, cualquier instancia que inicie en una subred privada en una VPC de Amazon no puede comunicarse con Internet a través de la IGW. Esto es problemático si las instancias dentro de subredes privadas necesitan acceso directo a Internet desde Amazon VPC para aplicar actualizaciones de seguridad, descargar parches o actualizar el software de la aplicación.

AWS proporciona instancias de NAT y puertas de enlace NAT para permitir que las instancias implementadas en subredes privadas obtengan acceso a Internet. Para casos de uso común, recomendamos que use una puerta de enlace NAT en lugar de una instancia de NAT. La puerta de enlace NAT proporciona una mejor disponibilidad y un mayor ancho de banda, y requiere menos esfuerzo administrativo que las instancias de NAT.

Una instancia de traducción de direcciones de red (NAT) es una Amazon Machine Amazon Machine Image (AMI) diseñada para aceptar tráfico de instancias dentro de una subred privada, traducir la dirección IP de origen a la dirección IP pública de la instancia NAT y reenviar el tráfico al IGW. Estas instancias tienen la cadena amzn-ami-vpc-nat en sus nombres, que se puede buscar en la consola de Amazon EC2.

Virtual Private Gateways (VPGs), Customer Gateways (CGWs), and Virtual Private Networks (VPNs)

Puede conectar un centro de datos existente a Amazon VPC utilizando conexiones VPN de hardware o software, lo que convertirá a Amazon VPC en una extensión del centro de datos. Amazon VPC ofrece dos formas de conectar una red corporativa a una VPC: VPG y CGW. Una pasarela privada virtual (VPG) es el concentrador de red privada virtual (VPN) en el lado de AWS de la conexión VPN entre las dos redes.

Una puerta de enlace del cliente (CGW) representa un dispositivo físico o una aplicación de software en el lado del cliente de la conexión VPN. Después de que se hayan creado estos dos elementos de una VPC de Amazon, el último paso es crear un túnel de VPN. El túnel VPN se establece después de que el tráfico se genera desde el lado del cliente de la conexión VPN.

Debe especificar el tipo de enrutamiento que planea usar cuando crea una conexión VPN. Si el CGW admite Border Gateway Protocol (BGP), configure la conexión VPN para el enrutamiento dinámico. De lo contrario, configure las conexiones para el enrutamiento estático. Si va a utilizar un enrutamiento estático, debe ingresar las rutas de su red que deben comunicarse al VPG. Las rutas se propagarán a Amazon VPC para permitir que sus recursos redirijan el tráfico de red a la red corporativa a través del VGW y del túnel VPN.

Amazon VPC también admite múltiples CGW, cada uno con una conexión VPN a un único VPG. Para soportar esta topología, las direcciones IP de CGW deben ser únicas dentro de la región. Amazon VPC proporcionará la información que necesita el administrador de la red para configurar el CGW y establecer la conexión VPN con el VPG. La conexión VPN consta de dos túneles de seguridad de protocolo de Internet (IPSec) para una mayor disponibilidad de Amazon VPC.

A continuación se detallan los puntos importantes para comprender sobre los VPG, los CGW y las VPN para el examen:

- VPG es el extremo AWS del túnel VPN.

- El CGW es una aplicación de hardware o software del lado del cliente del túnel VPN.

- Debe iniciar el túnel VPN desde el CGW al VPG.

- Los VPG son compatibles con el enrutamiento dinámico con BGP y el enrutamiento estático.

- La conexión VPN consiste en dos túneles para una mayor disponibilidad para la VPC.

Gracias por leer nuestro blog, participar y compartir.